Hoe ziet het privacy- en informatiebeveiligingsteam van lokale overheidsorganisaties eruit? Hoe kunnen we, door groei in formatie, doorgroeien in volwassenheid? Hoe verhoudt onze formatie zich ten opzichte van andere overheidsorganisaties?

Lees verderDit is het vierde en laatste artikel in onze reeks over de NIS2. In voorgaande artikelen hebben we de achtergrond van de NIS2, verplichtingen van de nieuwe wetgeving en de verschillen met bestaande beveiligingsnormen besproken. In dit artikel leggen we uit welke stappen je als organisatie moet zetten om de verplichtingen van de norm na te leven.

Het naleven van de NIS2 is niet alleen een wettelijke verplichting, maar ook een essentiële stap om de weerbaarheid tegen deze dreigingen te vergroten. De richtlijn biedt een flexibel en tegelijkertijd gestructureerd kader om deze dreigingen effectief aan te pakken. Hoewel de verplichtingen duidelijk maken wat er van organisaties wordt verwacht, laten ze voldoende ruimte voor eigen interpretatie.

Op het moment van het schrijven van dit artikel is de definitieve Nederlandse wettekst nog niet beschikbaar. Wel zijn er, op basis van de nu beschikbare informatie, al diverse stappen die organisaties kunnen nemen om zich voor te bereiden.

Voorbereiden op de NIS2

Om succesvol te werken aan informatiebeveiliging is het belangrijk om enkele voorbereidende stappen te zetten. Het gaat hierbij om: het actief betrekken van het bestuur, het uitvoeren van een gap-analyse en het identificeren van essentiële bedrijfsmiddelen. Door deze stappen te volgen hebben organisaties een goede basis om hun informatieveiligheid te bevorderen.

Betrokkenheid van het bestuur

Het belangrijkste is de betrokkenheid van het bestuur. De NIS2 legt wettelijk vast dat het bestuur actief moet deelnemen aan het managen van informatiebeveiliging door maatregelen goed te keuren en toezicht te houden op de uitvoering ervan. Het bestuur is dus verantwoordelijk. Het bestuur dient ook kennis te hebben van informatiebeveiliging. Het is verstandig om in een vroeg stadium te starten met het bijspijkeren van kennis, zodat het bestuur vanaf het begin betrokken is en weet welke uitdagingen er zijn voor de organisatie.

Gap-analyse

Daarnaast kan een gap-analyse een organisatie helpen om te definiëren welke acties er gedaan moeten worden. Veel organisaties hebben al organisatorische of technische maatregelen geïmplementeerd die verplicht zijn onder de NIS2, bijvoorbeeld vanuit de verplichting van een andere norm (zoals BIO of NEN7510), of omdat dit best practices zijn. Met een gap-analyse onderzoek je wat er al is en wat er nog moet worden geregeld. Het advies is om deze analyse uit te voeren op basis van in de sector geaccepteerde normenkaders voor informatiebeveiliging, zoals NEN7510 voor de zorg en BIO voor de overheid. Dit biedt een breder perspectief op informatieveiligheid dan alleen de NIS2. De mappings uit ons eerdere artikel kunnen ook een handige tool zijn om een gap-analyse specifiek voor de NIS2 uit te voeren.

Identificeren van essentiële bedrijfsmiddelen

Tot slot is het van belang dat een organisatie helder in kaart brengt welke middelen beschermd moet worden en tegen welke bedreigingen. Dit betreft vooral de zogeheten 'kroonjuwelen' van de organisatie. Dit zijn de elementen die cruciaal zijn voor de primaire bedrijfsprocessen, zoals gegevens, data, specifieke applicaties en systemen die essentieel zijn voor de organisatie. Het is belangrijk om een goed inzicht te hebben in alle relevante bedrijfsmiddelen om effectieve bescherming te waarborgen.

Aan de slag met de NIS2

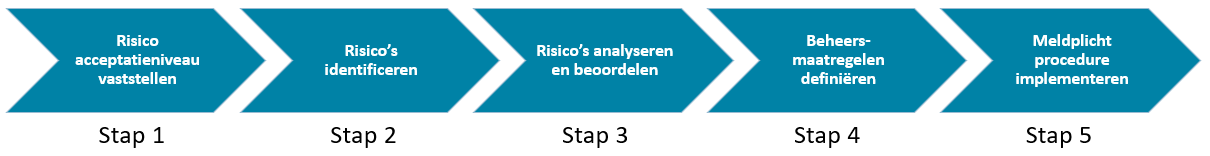

Zodra je weet waar je als organisatie staat, kun je aan de slag. Daarbij is één ding belangrijk om continu voor ogen te houden: informatiebeveiliging is risicomanagement. Het 100% veiligstellen van de organisatie is een utopie, omdat er dan oneindig veel tijd en middelen beschikbaar zouden moeten worden gesteld. Daarom is het belangrijk om je energie te richten op de gebieden waar de organisatie het meeste risico loopt: de kroonjuwelen waar we zojuist al naar refereerden. Dit kan in vijf stappen:

Stap 1: Risico-acceptatieniveau vaststellen

Een eerste stap is om het bestuur te laten bepalen hoeveel risico de organisatie kan en wil accepteren, ook wel de risk appetite of het risico-acceptatieniveau genoemd. Dit betekent dat je nadenkt over de onzekerheden en de mogelijke negatieve gevolgen die de organisatie bereid is te aanvaarden. Voorbeelden hiervan zijn de afweging tussen het risico op datalekken en de kosten van strengere beveiligingsmaatregelen, en de afweging tussen het risico van ransomware-aanvallen en de mogelijke impact op de bedrijfscontinuïteit versus de investering in preventieve technologieën. Het vaststellen van de risk appetite is belangrijk, omdat het helpt bij het maken van weloverwogen keuzes en het beheren van risico’s. Door duidelijk te hebben welke risico’s je kunt nemen en welke je wilt vermijden, ben je beter voorbereid op uitdagingen. Ook kun je beter kansen benutten die je vooruithelpen. Bovendien zorgt een duidelijke risk appetite ervoor dat iedereen in de organisatie op dezelfde lijn zit, wat leidt tot een meer consistente aanpak van risicomanagement.

Stap 2: Risico's identificeren

Voor je belangrijkste bedrijfsmiddelen wil je de risico’s helder hebben. Wat zou er mis kunnen gaan en hoe groot is dat risico? Er zijn verschillende methoden om risico’s te identificeren. Er zijn verschillende methoden om risico’s in beeld te krijgen. Het belangrijkste is dat je een volledig risicoregister kunt opbouwen. Zoek dus vooral een methodiek die het beste past bij jouw organisatie.

Stap 3: Risico's analyseren en beoordelen

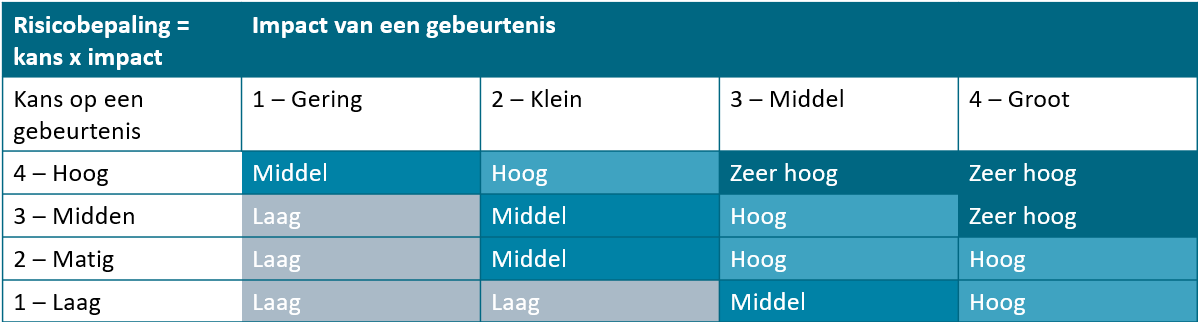

Als je een goed beeld hebt van de risico’s, kun je als organisatie aan de slag met de volgende stap: de risico’s analyseren en te beoordelen. Hierbij kijk je naar de kans dat een risico zich voordoet en wat hiervan de impact is. De praktijk leert dat een combinatie van kwalitatieve en kwantitatieve analyses het meest effectief is. Hierbij categoriseer je risico’s op niveaus zoals ‘laag’, ‘midden’ en ‘hoog’. Deze niveaus kun je kwantificeren door bijvoorbeeld de kans uit te drukken in hoe vaak het risico zich voordoet en de impact van de mogelijke financiële gevolgen of de mogelijke gevolgen voor de cliënten/inwoners. De tabel hieronder geeft een voorbeeld van een risicomatrix om het overzichtelijk te maken.

Stap 4: Beheersmaatregelen definiëren

Nadat je de risico’s hebt vastgesteld, kun je maatregelen definiëren. Afhankelijk van de ernst van de risico's zijn er verschillende mogelijkheden. Lage risico’s kunnen meestal worden geaccepteerd in lijn met de risk appetite van de organisatie. Voor hoge risico’s is het verstandig om de activiteiten anders in te richten of volledig te stoppen als het niet mogelijk is het risico te vermijden. De risico’s ertussenin kunnen worden gemitigeerd met beheersmaatregelen.

Er is geen standaardantwoord op de vraag welke maatregelen je moet nemen om de organisatie het beste te beschermen. De NEN7510 en de BIO bevatten een groot scala aan beste practices die vaak door organisaties geïmplementeerd worden, maar uiteindelijk hangt het af van de specifieke risico’s die de organisatie loopt welke maatregelen nodig zijn.

De NIS2 heeft ook een lijst van beheersmaatregelen, die fungeert als een basisset van organisatorische en technische maatregelen die je als organisatie moet implementeren om aan de wet te voldoen. Deze staat in Artikel 21 van de NIS2. In onze mappings van de NEN7510 en de ISO27001 kun je zien hoe deze beheersmaatregelen zich verhouden ten opzichte van bestaande normen.

Stap 5: Meldplicht procedure implementeren

Het melden van (significante) beveiligingsincidenten is onder de NIS2 verplicht. Deze incidenten moeten worden gemeld aan het Cyber Security Incident Response Team (CSIRT) van de organisatie en het Nationaal Cyber Security Centrum (NCSC) wanneer ze een bepaalde drempelwaarde zijn overschreden. Daarom is het belangrijk om een gedocumenteerde en geformaliseerde procedure te hebben in de organisatie om bewijsmateriaal en informatie over het incident te verzamelen en te beheren, zodat relevante informatie snel verzameld en gedeeld kan worden. Organisaties hebben vaak al een dergelijke procedure om datalekken te melden, wat als voorbeeld kan dienen voor het proces om een beveiligingsincident te melden.

Bescherm je organisatie tegen cyberdreigingen

In dit artikel hebben we laten zien hoe organisaties kunnen beginnen met het implementeren van de NIS2-richtlijnen. We willen hiermee laten zien dat het naleven van de NIS2 niet alleen een wettelijke verplichting is, maar ook een nodige stap om de weerbaarheid tegen moderne cyberdreigingen te vergroten. Door proactief te werken aan informatiebeveiliging, risico’s te beheersen en effectieve procedures op te zetten, kunnen organisaties niet alleen voldoen aan de wettelijke eisen, maar ook hun bedrijfsprocessen beschermen en het vertrouwen van hun stakeholders versterken. Het is cruciaal dat besturen de verantwoordelijkheid nemen en betrokken blijven bij het proces, zodat informatiebeveiliging een integraal onderdeel wordt van de organisatiecultuur. Door deze stappen te volgen, kunnen organisaties niet alleen voldoen aan de NIS2, maar zich ook wapenen tegen de moderne complexe uitdagingen.

Dit is het laatste artikel in de reeks over NIS2. Mochten er nog vragen zijn over de NIS2 of hoe de regels van de NIS2 zijn na te leven, neem dan contact met ons op.

Terug naar het overzicht

Maak kennis met

Gerelateerde publicaties

Ziekenhuizen sluiten poliklinieken en spoedposten. Luchthavens kampen met enorme vertragingen. Streekvervoer in verschillende provincies rijdt niet omdat het contact met de alarmcentrale is verbroken. Veiligheidsregio’s zijn in rep en roer. Het hele betalingsverkeer in Australië ligt plat. En dat is slechts een greep uit de gevolgen van de CrowdStrike-storing van medio juli. Een korte storing, gelukkig, maar de financiële gevolgen waren enorm.

Lees verder